Memberikan keamanan kepada Router adalah salah satu kewajiban yang harus dilakukan oleh admin jaringan. Sebagai Admin jaringan, selain bisa melakukan konfigurasi, troubleshooting, dll

maka seorang Admin jaringan juga diwajibkan untuk memberikan keamanan terhadap perangkat jaringan seperti Router, Server, dll.

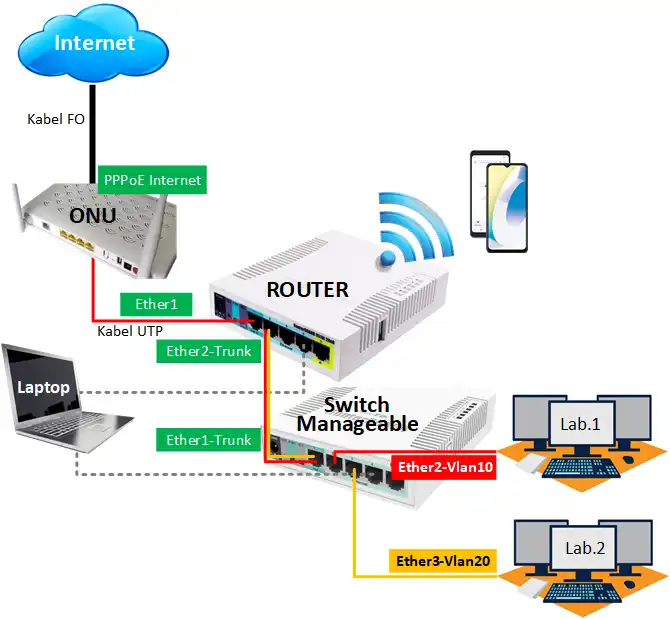

Sebelum memberikan konfigurasi Router ke Internet, maka sebaiknya kita bisa memberikan keamanan terlebih dahulu kepada Router. Bisa dimulai dari hal yang paling simple yaitu mengganti username dan password Router, kemudian menutup service yang tidak terpakai, dan mendisable Neighboor discovery. Detail mengenai cara untuk mengamankan Router Mikrotik dapat Anda lihat pada Artikel kami yang berjudul Langkah Pertama Menjaga Keamanan Router.

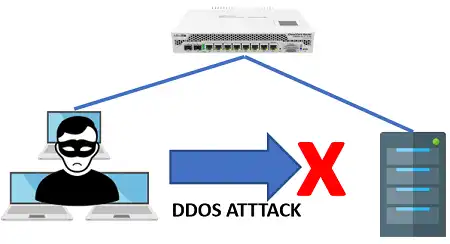

Pada Artikel kali ini, kami akan memberikan sedikit trik supaya menghindarkan perangkat Server dari serangan DDOS menggunakan Router Mikrotik. DDOS merupakan kependekan dari Distributed Denial of Service dimana DDOS ini adalah jenis serangan yang dilakukan dengan membanjiri lalu lintas traffic pada jaringan. Dengan adanya DDOS ini maka traffic di jaringan akan penuh dan menyebabkan resource dari perangkat naik.

Sebagai contoh kami akan memberikan proteksi terhadap perangkat server dari serangan DDOS.

Konfigurasi

Anda bisa ikuti langkah dibawah ini:

Langkah pertama, kita bisa membuat rule firewall filter dengan action drop terhadap alamat ip asal “ddoser” dengan tujuan alamat ip “ddosed”.

/ip firewall filter add chain=forward connection-state=new src-address-list=ddoser dst-address-list=ddosed action=drop

Langkah berikutnya, maka kita akan menangkap semua koneksi “new” dan membuat chain baru yaitu “detect-ddos”.

/ip firewall filter add chain=forward connection-state=new action=jump jump-target=detect-ddos

Kemudian kita akan membuat rule firewall sebagai berikut:

/ip firewall filter add chain=detect-ddos dst-limit=32,32,src-and-dst-addresses/1s action=return add chain=detect-ddos src-address=192.168.0.1 action=return

Dengan rule firewall diatas, maka ketika terdapat paket new yang tidak wajar, misalnya diatas 32 paket selama satu detik, maka firewall akan melakukan penandaan terhadap alamat asal dan alamat tujuan menggunakan address list. Sebagai contoh untuk alamat IP penyerang maka akan dilakukan grouping dengan nama “ddoser”, kemudian untuk alamat IP target maka akan dilakukan grouping dengan nama “ddosed”.

/ip firewall filter add chain=detect-ddos action=add-dst-to-address-list address-list=ddosed address-list-timeout=10m add chain=detect-ddos action=add-src-to-address-list address-list=ddoser address-list-timeout=10m

Kesimpulan

Dengan rule diatas maka ketika terdapat paket new yang tidak wajar akan dilakukan grouping menggunakan address list dengan nama “ddosed” dan “ddoser”, setelah alamat IP penyerang dan alamat IP tujuan berhasil ditangkap menggunakan address-list maka alamat IP tersebut akan di drop oleh firewall filter yang kita buat di awal tadi. Dengan begitu perangkat client seperti Server dapat terhindar dari serangan DDOS oleh orang yang tidak dikenal.

Sumber : http://mikrotik.co.id/artikel_lihat.php?id=368