Kebijakan organisasi adalah suatu kebijakan mengenai keamanan jaringan yang dikeluarkan oleh suatu organisasi,

instansi atau lembaga tempat dimana sistem jaringan tersebut berada. Kebijakan ini bersifat mengikat atas seluruh anggota organisasi untuk dipatuhi secara bersama-sama.

Pelanggaran terhadap kebijakan ini tentu akan mengakibatkan kerentanan sistem terhadap serangan. Dan atas dasar itu bagi siapapun yang melanggar akan dikenai sanksi organisasi. Diantara contoh dari kebijakan organisasi adalah :

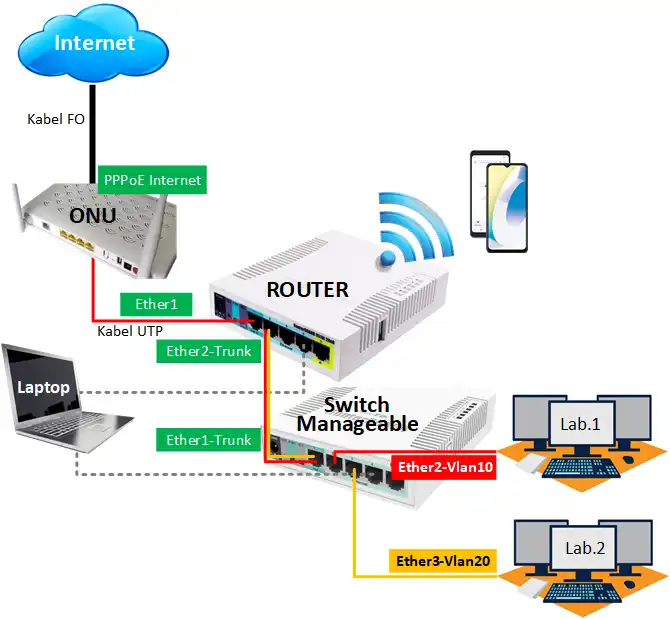

- Tata kelola sistem komputer; berupa distribusi peripheral dan device/komputer yang dibolehkan terkoneksi dalam satu titik

- Pengaturan kerapian pengkabelan; memudahkan maintenance dan menghindari dari potensi kerusakan.

- Pengaturan akses wi-fi; password protected, dan membatasi akses keluar organisasi untuk untrusted device

- Manajemen data organisasi; jika memang menshare database, maka harus diketahui bagaimana metode penyimpanan aman, dan menerapkan level akses

- Sinkronisasi antar sub-organ; memudahkan integrasi dan pencapaian maksimal organisasi.

- Manajemen Sumber Daya; pengaturan yang terus dipantau baik dari sisi sdm maupun resources data

- Maintenance dan Checking berkala; menghindari serangan dengan adaptif dan preventif.

Kebijakan organisasi dalam keamanan jaringan adalah seperangkat aturan dan pedoman yang ditetapkan oleh sebuah organisasi untuk melindungi jaringan komputer dan sistem informasi mereka dari ancaman keamanan. Kebijakan ini bertujuan untuk menjaga kerahasiaan, integritas, dan ketersediaan data, serta melindungi organisasi dari serangan siber dan pelanggaran keamanan.

Berikut adalah beberapa komponen yang mungkin termasuk dalam kebijakan organisasi terkait keamanan jaringan:

- Penggunaan Jaringan: Kebijakan ini mengatur penggunaan jaringan organisasi oleh karyawan atau pengguna internal. Ini mencakup penggunaan yang sah dan etis, larangan terhadap penggunaan yang tidak sesuai atau melanggar hukum, dan batasan penggunaan pribadi.

- Identifikasi dan Otentikasi: Kebijakan ini menetapkan persyaratan untuk identifikasi dan otentikasi pengguna yang mengakses jaringan organisasi. Ini mencakup kebijakan penggunaan kata sandi yang kuat, kebijakan pergantian kata sandi secara berkala, dan penerapan teknologi otentikasi dua faktor.

- Pengendalian Akses: Kebijakan ini mengatur pengendalian akses ke sumber daya jaringan organisasi. Ini mencakup pengaturan hak akses berdasarkan peran dan tanggung jawab, prinsip kebutuhan-untuk-tahu, dan manajemen izin akses.

- Keamanan Perangkat Keras dan Perangkat Lunak: Kebijakan ini mencakup langkah-langkah untuk melindungi perangkat keras dan perangkat lunak dari serangan dan ancaman keamanan. Ini mencakup penerapan patch dan pembaruan keamanan, penggunaan perangkat lunak antivirus dan firewall, dan kebijakan penggunaan perangkat yang aman.

- Pemantauan dan Pelaporan: Kebijakan ini mengatur pemantauan jaringan dan pengumpulan log keamanan untuk mendeteksi aktivitas yang mencurigakan atau pelanggaran keamanan. Ini juga mencakup kebijakan pelaporan insiden keamanan kepada tim keamanan atau manajemen organisasi.

- Kebijakan Penggunaan Internet: Kebijakan ini mengatur penggunaan internet oleh karyawan atau pengguna internal. Ini mencakup larangan terhadap akses ke situs web yang berbahaya atau tidak pantas, penggunaan email yang aman, dan penggunaan media sosial yang sesuai.

- Perlindungan Data dan Privasi: Kebijakan ini menetapkan langkah-langkah untuk melindungi data organisasi dan privasi pengguna. Ini mencakup kebijakan enkripsi data, pengelolaan dan penyimpanan data yang aman, serta kebijakan privasi yang sesuai dengan peraturan dan standar yang berlaku.

- Pelatihan Keamanan: Kebijakan ini mengatur pelatihan keamanan bagi karyawan atau pengguna internal. Ini mencakup pelatihan tentang kesadaran keamanan, praktik yang aman dalam penggunaan jaringan, dan respons terhadap insiden keamanan.

- Manajemen Kejadian Keamanan: Kebijakan ini mengatur prosedur dan tanggung jawab dalam menangani dan merespons insiden keamanan. Ini mencakup prosedur pelaporan insiden, respons cepat terhadap serangan atau pelanggaran keamanan, dan pemulihan pasca-insiden.